Tu enrutador es el primero en la línea de defensa contra los hackers que tratan de acceder a los dispositivos conectados a Wi-Fi en tu hogar. Desafortunadamente, muchos de los mejores enrutadores de Wi-Fi son fáciles de hackear. Debes de preocuparte y asegurarte de que tu enrutador esté instalado correctamente.

Tu enrutador es el primero en la línea de defensa contra los hackers que tratan de acceder a los dispositivos conectados a Wi-Fi en tu hogar. Desafortunadamente, muchos de los mejores enrutadores de Wi-Fi son fáciles de hackear. Debes de preocuparte y asegurarte de que tu enrutador esté instalado correctamente.

Hemos hablado de los ajustes básicos que debes cambiar en tu enrutador anteriormente- y esas cosas siguen siendo ciertas.

Para resumir:

- Cambie la contraseña predeterminada del administrador- y el nombre de usuario, de ser posible

- Cambie el nombre de la red inalámbrica para que tus dispositivos no acepten redes con nombres similares (como linksys) y, adicionalmente, no darías a los hackers pista alguna del modelo de tu enrutador (linksys)

- Fije el modo de seguridad inalámbrica a WPA2 y escoja una contraseña buena y larga

Espero que ya hayas hecho estos cambios de seguridad. Más allá de los básicos, existen más cosas que puedes hacer para hacer más segura tu red en estos tiempos de alto hacking.

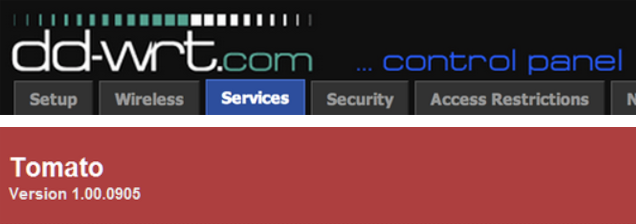

Instala DD-WRT o Tomato si tu Enrutador lo Apoya

En lugar de cargar tu enrutador con funciones adicionales, firmware de código abierto como DD-WRT y Tomato son probablemente más seguros que el firmware que viene con tu enrutador.DD-WRT y Tomato tienden a no ser susceptibles a las vulnerabilidades que se encuentran en otros enrutadores, como el problema con WPS. También son actualizados con mayor regularidad y ofrecen más opciones de seguridad (como registro avanzado o codificando DNS con DNSCrypt) y te da mayor control sobre tu hardware. El experto de seguridad Brian Krebs dice (says)

En lugar de cargar tu enrutador con funciones adicionales, firmware de código abierto como DD-WRT y Tomato son probablemente más seguros que el firmware que viene con tu enrutador.DD-WRT y Tomato tienden a no ser susceptibles a las vulnerabilidades que se encuentran en otros enrutadores, como el problema con WPS. También son actualizados con mayor regularidad y ofrecen más opciones de seguridad (como registro avanzado o codificando DNS con DNSCrypt) y te da mayor control sobre tu hardware. El experto de seguridad Brian Krebs dice (says)

La mayoría del firmware de enrutadores es bastante tosca o incluye características no documentadas y más limitaciones.

Cuando se trata de actualizar el firmware del enrutador, normalmente tiendo a recomendarle a gente que opte por una alternativa de código abierto, como DD-WRT o Tomato, en lugar de la del fabricante. He confiado desde hace mucho en DD-WRT porque viene con todas las opciones que uno quisiera en un firmware de enrutador, pero generalmente los deja apagados de manera predeterminada, por lo que debes encenderlos.

Revise las páginas de los dispositivos apoyados para DD-WRT y Tomato para ver si funcionan para ti. El Tomato es más fácil de usar, pero el DD-WRT viene con más ajustes.

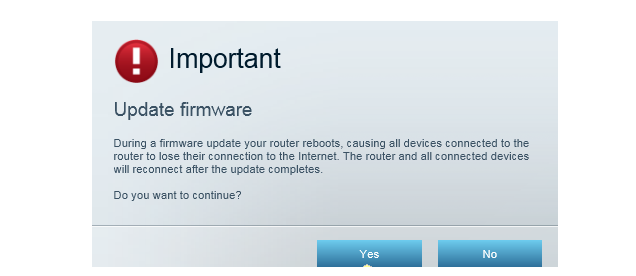

Actualiza tu Firmware Regularmente

Independientemente de si estás usando el firmware de serie o uno de terceros, es imporante que mantengas tu firmware al día, ya que constantemente se descubren nuevas vulnerabilidades (como el bug de Linksys que dio a los usuarios remotos acceso a la consola de administración sin tener que iniciar sesión, o la puerta trasera que viene en algunos routers populares).

Independientemente de si estás usando el firmware de serie o uno de terceros, es imporante que mantengas tu firmware al día, ya que constantemente se descubren nuevas vulnerabilidades (como el bug de Linksys que dio a los usuarios remotos acceso a la consola de administración sin tener que iniciar sesión, o la puerta trasera que viene en algunos routers populares).

Los pasos reales para actualizar el firmware pueden variar según el router, pero la mayoría te permitirá comprobar si hay un firmware nuevo desde el panel de control del router. En tu navegador, introduce tu dirección IP, haz login y busca en los ajustes avanzados o en la sección de administración. También puedes comprobar la página web de soporte del fabricante de tu router para ver si hay algún nuevo firmware disponible.

Algunos routers también ofrecen la posibilidad de actualizar automáticamente al último firmware, pero puede que prefieras comprobar qué actualizaciones ofrecen e instalarlas manualmente.

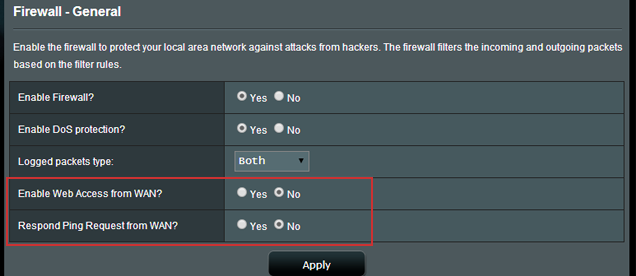

Desactiva la Administración Remota

En muchos routers esto ya está desactivado por defecto, pero, sólo por si acaso, comprueba que la administración remota (también conocida como gestión remota o activar acceso web desde WAN) está desactivada. La administración remota te da acceso al panel de control de tu router desde fuera de tu red doméstica, así que te puedes imaginar por qué puede suponer un problema. De nuevo, este ajuste probablemente esté dentro de la administración de ajustes avanzados o de administración.

En muchos routers esto ya está desactivado por defecto, pero, sólo por si acaso, comprueba que la administración remota (también conocida como gestión remota o activar acceso web desde WAN) está desactivada. La administración remota te da acceso al panel de control de tu router desde fuera de tu red doméstica, así que te puedes imaginar por qué puede suponer un problema. De nuevo, este ajuste probablemente esté dentro de la administración de ajustes avanzados o de administración.

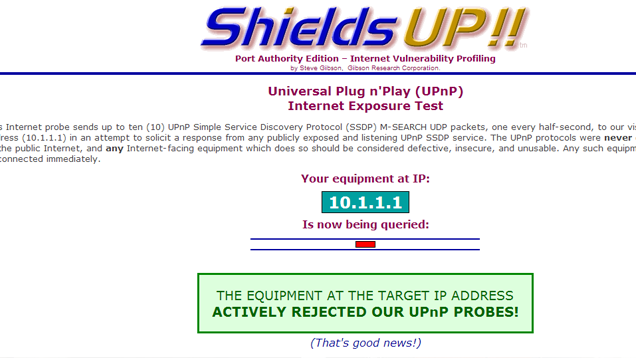

Desactiva UPnP

UPnP, o Universal Plug and Play, está diseñado para que los dispositivos de la red puedan ser descubiertos más fácilmente por el router. Por desgracia, este protocolo también está plagado de serios agujeros de seguridad, errores y pobres implementaciones del UPnP, lo que afecta a millones de dispositivos conectados online. El mayor problema es que el UpnP no tiene ningún tipo de autentificación (considera a cualquier dispositivo y usuario como fiable). Uno de los problemas con el UPnP si está activado en tu router es la posibilidad de que aplicaciones maliciosas redirijan el tráfico a diferentes direcciones IP fuera de la red local.

UPnP, o Universal Plug and Play, está diseñado para que los dispositivos de la red puedan ser descubiertos más fácilmente por el router. Por desgracia, este protocolo también está plagado de serios agujeros de seguridad, errores y pobres implementaciones del UPnP, lo que afecta a millones de dispositivos conectados online. El mayor problema es que el UpnP no tiene ningún tipo de autentificación (considera a cualquier dispositivo y usuario como fiable). Uno de los problemas con el UPnP si está activado en tu router es la posibilidad de que aplicaciones maliciosas redirijan el tráfico a diferentes direcciones IP fuera de la red local.

El test UpnP de GRC te puede decir si tus dispositivos son inseguros y están expuestos a Internet públicamente, en cuyo caso deberías desconectarlos. (Nota: pincha en la barra roja en la parte superior derecha de la página para ejecutar el test real; la página a la que accedes desde ese link es sólo un ejemplo.)

Para desactivar el UPnP en tu router, ve a la consola de administración y busca los ajustes de UPnP (en muchos routers está en la sección de administración). También desactiva la opción “Permitir al usuario configurar UPnP” si está disponible. Ten en cuenta que esto no afecta a tu capacidad para, pongamos, ver videos en streaming en tu red con UPnP, sólo afecta a lo que está fuera de tu red. Eso significa que tendrás que configurar manualmente los puertos para aplicaciones como BitTorrent para que funcionen de forma óptima.

Otros Ajustes Que Probablemente No Merecen la Pena

Puede que también hayas oído hablar de otros ajustes como activar el filtro MAC u ocultar la SSID de tu red, pero para todo el lío que suponen, no añaden mucha más seguridad.

Ocultación del SSID

En un primer momento, ocultar el SSID de tu router parece una buena idea, pero puede que de hecho disminuya tu seguridad. El experto en seguridad Wi-Fi Joshua Wright lo explica en Tech Republic:

Pregunta: Joshua, por favor, cuéntanos qué opinas sobre desactivar la emisión del SSID de tu router.

Joshua Wright: Es una mala idea. Sé que la especificación PCI requiere que lo hagas, y les he dicho que tienen que eliminar este requisito de las especificaciones. Imagina que eres una base gubernamental y no les dices a tus agentes dónde estás ubicado. Tienen que andar dando vueltas y estar preguntando “¿Es aquí la base del gobierno?” a todo el que te encuentres. En algún momento un hacker astuto dirá “Demonios, SÍ, yo soy tu base, ven y comparte tus secretos conmigo”. Esto es básicamente lo que ocurre al ocultar el SSID, que tienes que preguntar a cada AP que te encuentres si su SSID está disponible, permitiendo a un atacante hacerse pasar por tu SSID en el aeropuerto, la cafetería, el avión, etcétera. En resumen, no ocultes tu SSID, pero tampoco la conviertas en algo como “sexyhackerapuntaaqui”.

Ocultar el SSID de tu router puede evitar que tus vecinos intenten descargar gratuitamente desde tu red, pero no detendrá a los hackers más capaces e incluso puede actuar como atractivo reclamo que les diga, “hey, estoy aquí tratando de ocultarme”. Además, si quieres evitar que tus vecinos descarguen desde tu red, simplemente asegúrate de tener una contraseña segura.

Filtrado MAC

De forma similar, el filtrado MAC, que limita el acceso a la red a sólo los dispositivos que permitas, parece una buena idea y te puede proporcionar protección añadida contra un pirata medio, pero las direcciones MAC son fáciles de falsear. El usuario sysadmin1138 de Stack Exchange lo resume de esta forma:

Para alguien que quiera específicamente tu red, la encriptación (especialmente la encriptación que esté intacta) proporcionará mucha mejor seguridad. El falseo de MAC es algo muy fácil en la mayoría de adaptadores de hoy en día, y después de haber crackeado la red hasta el punto de poder monitorizar los paquetes que haya en emisión, puedes obtener una lista de direcciones MAC válidas. La SSID también es fácil en ese punto. Debido a la naturaleza automatizada de las herramientas disponibles, el filtrado MAC y la ocultación del SSID no merecen la pena ya. En mi opinión.

Dicho eso, si no te importa todo el lío, activar el filtrado MAC tampoco hace daño. Simplemente debes saber que no es la potente función de seguridad que parece ser, y conlleva muchas complicaciones si te haces con un nuevo dispositivo, o viene un amigo a visitarte.

Direcciones IP Estáticas

Por último, hay un ajuste más que puedes plantearte cambiar: Desactivar el DHCP, que automáticamente distribuye tus direcciones de red a los dispositivos que se conecten a tu router. En su lugar, puedes asignar direcciones IP estáticas a todos tus dispositivos. La teoría es que, si el DHCP está desactivada, los equipos desconocidos no obtendrán ninguna dirección.

Sin embargo, tanto el DHCP como las IPs estáticas tienen sus riesgos y desventajas, como se apunta en esta discusión en Stack Exchage; las IPs estáticas pueden ser vulnerables frente a ataques de falsificación, mientras que los dispositivos que obtengan sus IPs por medio de DHCP pueden ser objeto de ataques desde servidores DHCP fraudulentos. No existe un consenso sólido sobre cuál brinda una mejor seguridad (aunque algunos en la comunidad de Microsoft dicen que no hay mucha diferencia).

Si tienes los ajustes de seguridad mencionados en las secciones anteriores activados, puedes descansar más tranquilo sabiendo que estás haciendo todo lo que puedes por mantener segura tu red doméstica.

Lee mas:

Mejor Router Wifi

Windows 10 no puede conectarse a internet

Cómo crear un punto de acceso (AP) WI-FI en Windows 10 (Hotspot)